Daten sind insbesondere bei ihrer Übertragung, z.B. per API zwischen einem Data Warehouse und einer Marketing Automation-Technologie der Gefahr von Missbrauch durch externe Eingriffe ausgesetzt. Um solchen Missbrauch zu verhindern, muss eine Datenübertragung zwei Anforderungen erfüllen. Erstens muss die Datenübertragung verschlüsselt erfolgen und zwar end-to-end, d.h. auf dem vollständigen Übertragungsweg zwischen Absender und Empfänger der Daten, also über alle datenübertragenden Kanälen und eingesetzten Technologien hinweg. Zweitens muss sichergestellt werden, dass die Daten auch den richtigen Empfänger erreichen. Dafür muss dieser authentifiziert werden. Bei der verschlüsselten Datenübertragung werden die Daten vor dem Versand mittels eines Kryptografieverfahrens verschlüsselt, d. h. in eine unlesbare Form gebracht.

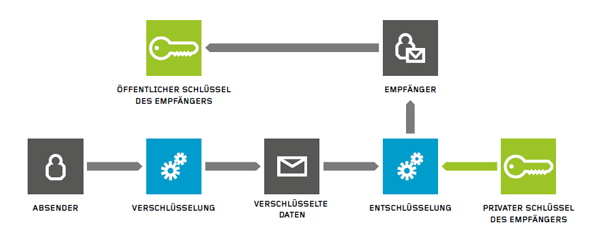

Hierbei kommen, abhängig von den jeweiligen Anforderungen, Standardverfahren der verwendeten Übertragungswege zum Einsatz (z. B. SSL-Verschlüsselung im Webbrowser, TLS Verschlüsselung eines E-Mail-Versands) oder in die verwendeten Produkte eingebaute symmetrische oder asymmetrische Verfahren. Insbesondere letztere erleichtern die geforderte gegenseitige Authentifizierung der Kommunikationspartner. Manche Technologien haben Verschlüsselung für alle Datenübertragungen als Privacy by Default voreingestellt. Bei der asymmetrischen Verschlüsselung (siehe Grafik) erhält der Absender der Daten vom Empfänger einen öffentlichen Schlüssel, mit dem er die Daten verschlüsselt und an den Empfänger übermittelt. Dieser kann die Daten nur mit einem zweiten Schlüssel entschlüsseln, der jedoch privat ist und einzig und allein dem Empfänger zur Verfügung steht.

Die eingesetzten Verschlüsselungsverfahren sollten immer state-of-the-art sein, d. h. die aktuell für den definierten Schutzbedarf der Daten angemessenen Verfahren sollten benutzt werden. Die Antwort auf die Frage, was gerade state-of-the-art ist, kann sich jedoch sehr schnell ändern. Unternehmen müssen daher in der Lage sein, ihre eingesetzten Verfahren zeitnah anzupassen oder auszutauschen. Diese Anpassung gestaltet sich umso komplexer, je mehr verschiedene Technologien genutzt werden. Wenn z. B. zehn verschiedene Technologien im Einsatz sind, müssen auch alle zehn das neue Verschlüsselungsverfahren implementieren, um eine wirklich end-to-end-Verschlüsselung zu garantieren. Hier gilt es, bereits in der Design-/Planungsphase eines Projekts Verfahren zu entwickeln, die eine schnelle, reibungslose Anpassung ermöglichen.